Baca Artikel Lainnya

Virus ransomware kembali menyerang komputer-komputer di seluruh dunia pada Selasa (27/6). Serangan ini berhasil mengambil alih server di perusahaan minyak terbesar Rusia, mengganggu operasional bank-bank di Ukraina, serta mematikan komputer di perusahaan perkapalan dan periklanan multinasional.

Pakar keamanan siber mengatakan serangan tersebut tampaknya menggunakan sejenis alat peretas yang sama yang digunakan dalam serangan ransomware WannaCry.

"Ini seperti WannaCry lagi," kata Mikko Hypponen, kepala peneliti firma keamanan siber F-Secure yang berbasis di Helsinki, dilansir dari Reuters, Rabu (28/6)

Ransomware WannaCry pada bulan Mei 2017 lalu menggegerkan dunia karena telah menginfeksi ratusan ribu komputer, sebelum seorang peneliti Inggris membuat sebuah kill-switch.

Hypponen memperkirakan virus tersebut bisa menyebar di Amerika saat para pekerja menghidupkan mesin yang rentan, yang memungkinkan virus tersebut menyerang. "Ini bisa menimpa Amerika Serikat. Sangat buruk," katanya.

Departemen Keamanan Dalam Negeri AS mengatakan pihaknya memantau laporan serangan cyber di seluruh dunia dan berkoordinasi dengan negara lain. Laporan pertama muncul dari Rusia dan Ukraina, namun dampaknya dengan cepat menyebar ke Rumania, Belanda, Norwegia, dan Inggris.

Dalam beberapa jam, serangan itu telah terjadi secara global. Raksasa perkapalan Denmark AP Moller-Maersk, yang menangani satu dari tujuh kontainer yang dikirim secara global, mengatakan serangan tersebut telah menyebabkan kerusakan pada sistem komputernya di seluruh dunia pada hari Selasa (27/6) kemarin, termasuk di terminalnya di Los Angeles.

Perusahaan farmasi Merck & Co mengatakan jaringan komputernya telah terpengaruh oleh ransomware ini. Sebuah badan pemerintah Swiss juga melaporkan bahwa sistem komputer di India telah terdampak, meskipun badan keamanan siber negara tersebut mengatakan pihaknya belum menerima laporan serangan.

Mereka yang sudah kena imbas serangan GoldenEye adalah rumah sakit di AS, perusahaan periklanan Inggris, WPP; perusahaan logistik Denmark, Maersk; serta stasiun Kiev Metro, perusahaan minyak Rusia, Rosneft; serta jaringan komputer bandara.

Petya Malware RANSOMEWARE Serang Sistem Komputer Seluruh Dunia

”Sebuah supermarket di Ukraina. Negara ini berada dalam serangan cyber,” tulis Maxim Eristavi, anggota Atlantic Council yang berbagi foto tentang serangan global virus ransom Petya, di Twitter. Foto itu, kata dia, diambil di sebuah toko di Kharkov, kota terbesar kedua di Ukraina.

Serangan virus ransom Petya mulai terjadi pada Selasa, 27 Juni 2017 kemarin. Virus ini bekerja dengan alat hacking Badan Keamanan Nasional (NSA) Amerika Serikat (AS) yang dikenal sebagai EternalBlue.

Kelompok di balik serangan ini belum diketahui. Pusat Keamanan Cyber Nasional Inggris (NCSC), sebuah cabang dari badan intelijen GCHQ, mengaku sudah tahu perihal serangan cyber global ini.

“Kami mengetahui adanya insiden ransomware global dan memantau situasinya dengan ketat,” kata pihak NCSC.

Peneliti ESET Robert Lipovsky mencatat; "Wabah ini tampaknya telah dimulai di Ukraina, di mana laporan menunjukkan bahwa sektor keuangan, sektor energi dan banyak industri lainnya telah terpukul. Ruang lingkup kerusakan yang diakibatkan belum dikonfirmasi.”

Seorang analis Malwarebytes, yang menggunakan nama Hasherezade, menambahkan; "Kami sedang meneliti serangan ini. Apa yang kami temukan adalah bahwa ransomware tampaknya didistribusikan oleh Server Message Block (SMB), yang sama dengan insiden WannaCry yang terjadi sebelumnya.”

Divisi raksasa farmasi global Merck yang berbasis di AS juga mengonfirmasi bahwa sistem komputer mereka telah terkena serangan Petya ransomware.

”Kami mengonfirmasi bahwa jaringan komputer perusahaan kami dikompromikan hari ini sebagai bagian dari hack global,” kata Merck dalam sebuah pernyataan. ”Organisasi lain juga telah terpengaruh. Kami sedang menyelidiki masalah ini dan akan memberikan informasi tambahan saat kami belajar lebih banyak.”

Perusahaan itu sebelumnya juga mengumumkan adanya serangan Petya ransomware melalui memo internal. ”Perusahaan saat ini mengalami serangan ransomware yang bermusuhan pada sistem jaringannya,” bunyi memo internal Merck yang dikutip Philadelphia Inquirer, Rabu (28/6/2017).

”Sementara manajemen risiko dan keamanan global merespon ancaman ini, tetaplah tenang,” lanjut bunyi memo tersebut.

Mantan kontraktor NSA, Edward Joseph Snowden, yang kini bersembunyi di Moskow, Rusia karena jadi buron intelijen AS setelah membocorkan penyadapan global NSA, membenarkan bahwa serangan virus ransom Petya bekerja dengan alat hacking NSA yang dicuri.

"Berapa kali pengembangan senjata digital @NSAGov harus berakibat pada infrastruktur sipil sebelum ada pertanggungjawaban?,” tulis Snowden di Twitter. ”Dengar, orang bisa tidak sependapat dengan pengintaian. Tapi ketika @NSAGov fokus pada pelanggaran terhadap pertahanan, menutup rumah sakit di AS, saatnya untuk bertindak.”

DAMPAK MALWARE / RANSOMEWARE PETYA

Untuk diketahui, Ransomware Petya sendiri mulai mewabah sejak dua hari yang lalu di Ukrania dan sejumlah negara lain di dunia. Peretas akan melumpuhkan sistem operasi dan meminta tebusan dalam bentuk Bitcoin. Meski mirip dengan WannaCrypte, Petya memiliki mekanisme penyebaran yang lebih hebat.

Serangan tersebut menimpa perusahaan produksi minyak terbesar Rusia, Rosneft. Perusahaan pelayaran terbesar di dunia, Maersk, yang berbasis di Denmark, bahkan harus mematikan beberapa sistemnya untuk mencegah serangan menyebar. Salah satu perusahaan farmasi terbesar di dunia, Merck, yang berbasis di New Jersey, juga diretas. Layanan TNT Express FedEx pun juga terkena dampaknya. Demikian dilansir cnet.com, Kamis (29/6).

berikut ini beberapa poin yang disampaikan Kemkominfo melalui keterangan resminya yang dirilis pada Rabu (28/6).

Menghadapi Ransomware Petya, masyarakat diimbau untuk melakukan hal-hal berikut:

1. pengelola/pengurus IT mencabut jaringan LAN hingga dipastikan seluruh koneksi telah aman;

2. melakukan back up data di tempat penyimpanan terpisah;

3. menggunakan software asli yang di-update secara berkala;

4. mengganti kata sandi (password) secara berkala; dan

5. menggunakan software antivirus terpercaya yang juga harus di-update secara berkala.

references by republika, cnnindonesia, sindoenews

"Ini seperti WannaCry lagi," kata Mikko Hypponen, kepala peneliti firma keamanan siber F-Secure yang berbasis di Helsinki, dilansir dari Reuters, Rabu (28/6)

Ransomware WannaCry pada bulan Mei 2017 lalu menggegerkan dunia karena telah menginfeksi ratusan ribu komputer, sebelum seorang peneliti Inggris membuat sebuah kill-switch.

Hypponen memperkirakan virus tersebut bisa menyebar di Amerika saat para pekerja menghidupkan mesin yang rentan, yang memungkinkan virus tersebut menyerang. "Ini bisa menimpa Amerika Serikat. Sangat buruk," katanya.

Departemen Keamanan Dalam Negeri AS mengatakan pihaknya memantau laporan serangan cyber di seluruh dunia dan berkoordinasi dengan negara lain. Laporan pertama muncul dari Rusia dan Ukraina, namun dampaknya dengan cepat menyebar ke Rumania, Belanda, Norwegia, dan Inggris.

Dalam beberapa jam, serangan itu telah terjadi secara global. Raksasa perkapalan Denmark AP Moller-Maersk, yang menangani satu dari tujuh kontainer yang dikirim secara global, mengatakan serangan tersebut telah menyebabkan kerusakan pada sistem komputernya di seluruh dunia pada hari Selasa (27/6) kemarin, termasuk di terminalnya di Los Angeles.

Perusahaan farmasi Merck & Co mengatakan jaringan komputernya telah terpengaruh oleh ransomware ini. Sebuah badan pemerintah Swiss juga melaporkan bahwa sistem komputer di India telah terdampak, meskipun badan keamanan siber negara tersebut mengatakan pihaknya belum menerima laporan serangan.

Mereka yang sudah kena imbas serangan GoldenEye adalah rumah sakit di AS, perusahaan periklanan Inggris, WPP; perusahaan logistik Denmark, Maersk; serta stasiun Kiev Metro, perusahaan minyak Rusia, Rosneft; serta jaringan komputer bandara.

Cara kerja GoldenEye tidak seperti WannaCry. Alfons menganalisis ransomware tersebut hanya perlu menguasai komputer utama dari sebuah jaringan. Ketika ia menguasai komputer administrator, maka ia bisa dengan bebas menginfeksi semua komputer yang berada di dalam jaringan yang sama.

"Jadi GoldenEye hanya membutuhkan satu komputer yang memiliki hak administrator untuk dieksploitasi dan jika berhasil, maka seluruh komputer di dalam jaringan yang dikelolanya akan diinfeksi dengan kredensial administrator curian tersebut melalui fitur WMIC dan PSExec," kata Alfons.

Alfons menuturkan, faktor lain yang membuat GoldenEye lebih menakutkan dari WannaCry adalah ia tak mengeksploitasi celah keamanan di komputer. Jadi sekalipun sistem sebuah komputer telah dimutakhirkan, ia tetap bisa menginfeksinya.

"Dan celakanya, sistem komputer yang diinfeksi oleh GoldenEye tidak hanya akan dienkripsi, tetapi seluruh sistemnya akan dilumpuhkan alias tidak bisa dinyalakan (booting)," ujarnya.

Ia juga menyebut penyebaran GoldenEye bisa terjadi lewat surat elektronik (email). Ketika konten mencurigakan berisi ransomware itu dibuka oleh pemilik email, maka bisa dipastikan komputernya terinfeksi.

"Akibatnya jika komputer yang terinfeksi melayani fungsi penting seperti mengendalikan mesin atau layanan tertentu, maka layanan tersebut akan terhenti karena komputer korup," Alfons menjelaskan.

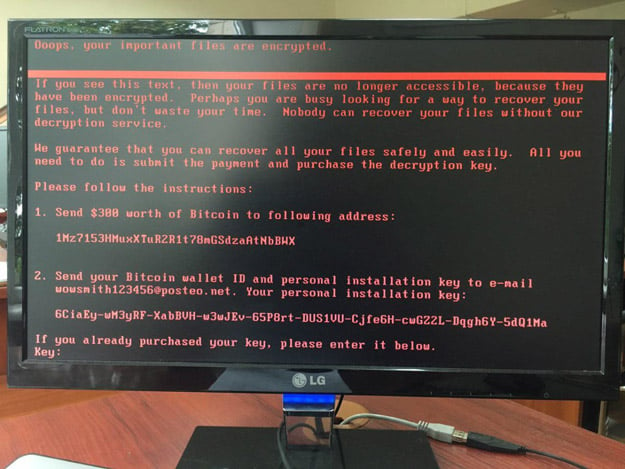

Sama seperti WannaCry yang tergolong ke dalam ransomware, GoldenEye mewajibkan korbannya untuk membayar tebusan. Pada kasus ini GoldenEye meminta korban mentransfer uang senilai US$300 dalam bentuk BitCoin. Selama tidak ditebus, virus akan mengunci seluruh data di komputer terinfeksi.

Sejauh ini menurut Alfons belum ada laporan serangan GoldenEye di Indonesia. Namun ia meminta pemilik komputer berbasis Windows berhati-hati. Salah satu cara yang bisa dilakukan adalah melakukan backup data ke medium offline atau ke layanan cloud.

Petya Malware RANSOMEWARE Serang Sistem Komputer Seluruh Dunia

”Sebuah supermarket di Ukraina. Negara ini berada dalam serangan cyber,” tulis Maxim Eristavi, anggota Atlantic Council yang berbagi foto tentang serangan global virus ransom Petya, di Twitter. Foto itu, kata dia, diambil di sebuah toko di Kharkov, kota terbesar kedua di Ukraina.

Serangan virus ransom Petya mulai terjadi pada Selasa, 27 Juni 2017 kemarin. Virus ini bekerja dengan alat hacking Badan Keamanan Nasional (NSA) Amerika Serikat (AS) yang dikenal sebagai EternalBlue.

Kelompok di balik serangan ini belum diketahui. Pusat Keamanan Cyber Nasional Inggris (NCSC), sebuah cabang dari badan intelijen GCHQ, mengaku sudah tahu perihal serangan cyber global ini.

“Kami mengetahui adanya insiden ransomware global dan memantau situasinya dengan ketat,” kata pihak NCSC.

Peneliti ESET Robert Lipovsky mencatat; "Wabah ini tampaknya telah dimulai di Ukraina, di mana laporan menunjukkan bahwa sektor keuangan, sektor energi dan banyak industri lainnya telah terpukul. Ruang lingkup kerusakan yang diakibatkan belum dikonfirmasi.”

Seorang analis Malwarebytes, yang menggunakan nama Hasherezade, menambahkan; "Kami sedang meneliti serangan ini. Apa yang kami temukan adalah bahwa ransomware tampaknya didistribusikan oleh Server Message Block (SMB), yang sama dengan insiden WannaCry yang terjadi sebelumnya.”

Divisi raksasa farmasi global Merck yang berbasis di AS juga mengonfirmasi bahwa sistem komputer mereka telah terkena serangan Petya ransomware.

”Kami mengonfirmasi bahwa jaringan komputer perusahaan kami dikompromikan hari ini sebagai bagian dari hack global,” kata Merck dalam sebuah pernyataan. ”Organisasi lain juga telah terpengaruh. Kami sedang menyelidiki masalah ini dan akan memberikan informasi tambahan saat kami belajar lebih banyak.”

Perusahaan itu sebelumnya juga mengumumkan adanya serangan Petya ransomware melalui memo internal. ”Perusahaan saat ini mengalami serangan ransomware yang bermusuhan pada sistem jaringannya,” bunyi memo internal Merck yang dikutip Philadelphia Inquirer, Rabu (28/6/2017).

”Sementara manajemen risiko dan keamanan global merespon ancaman ini, tetaplah tenang,” lanjut bunyi memo tersebut.

Mantan kontraktor NSA, Edward Joseph Snowden, yang kini bersembunyi di Moskow, Rusia karena jadi buron intelijen AS setelah membocorkan penyadapan global NSA, membenarkan bahwa serangan virus ransom Petya bekerja dengan alat hacking NSA yang dicuri.

"Berapa kali pengembangan senjata digital @NSAGov harus berakibat pada infrastruktur sipil sebelum ada pertanggungjawaban?,” tulis Snowden di Twitter. ”Dengar, orang bisa tidak sependapat dengan pengintaian. Tapi ketika @NSAGov fokus pada pelanggaran terhadap pertahanan, menutup rumah sakit di AS, saatnya untuk bertindak.”

DAMPAK MALWARE / RANSOMEWARE PETYA

Untuk diketahui, Ransomware Petya sendiri mulai mewabah sejak dua hari yang lalu di Ukrania dan sejumlah negara lain di dunia. Peretas akan melumpuhkan sistem operasi dan meminta tebusan dalam bentuk Bitcoin. Meski mirip dengan WannaCrypte, Petya memiliki mekanisme penyebaran yang lebih hebat.

Serangan tersebut menimpa perusahaan produksi minyak terbesar Rusia, Rosneft. Perusahaan pelayaran terbesar di dunia, Maersk, yang berbasis di Denmark, bahkan harus mematikan beberapa sistemnya untuk mencegah serangan menyebar. Salah satu perusahaan farmasi terbesar di dunia, Merck, yang berbasis di New Jersey, juga diretas. Layanan TNT Express FedEx pun juga terkena dampaknya. Demikian dilansir cnet.com, Kamis (29/6).

berikut ini beberapa poin yang disampaikan Kemkominfo melalui keterangan resminya yang dirilis pada Rabu (28/6).

Menghadapi Ransomware Petya, masyarakat diimbau untuk melakukan hal-hal berikut:

1. pengelola/pengurus IT mencabut jaringan LAN hingga dipastikan seluruh koneksi telah aman;

2. melakukan back up data di tempat penyimpanan terpisah;

3. menggunakan software asli yang di-update secara berkala;

4. mengganti kata sandi (password) secara berkala; dan

5. menggunakan software antivirus terpercaya yang juga harus di-update secara berkala.

references by republika, cnnindonesia, sindoenews