Sasaran yang diincar para hacker adalah data-data perbankan, terutama yang ada di smartphone. Pasalnya, data perbankan akan sangat krusial dan sangat rawan lantaran berhubungan dengan tempat penyimpanan uang kita. Salah satu bank yang kerap menjadi sasaran para hacker adalah bank BCA. Setelah sebelumnya tersiar kabar adanya virus di aplikasi BCA Mobile dan penjualan data nasabah kartu kredit BCA, kini salah satu bank swasta terbesar di Indonesia itu kini dijaili oleh hacker atau peretas lagi.

Teguh Aprianto, founder of Ethical Hacker Indonesia melalui akun Twitter resmi miliknya mengidentifikasi adanya upaya tersebut di BreachForums. Dalam forum tersebut peretas membuka jasa untuk masuk ke akun MyBCA siapa pun.

Caranya cuma dengan menyetor nomor rekening dan nama pemilik akun MyBCA tersebut. Tidak main-main, peretas tersebut melampirkan screenshoot atau tangkapan gambar enam akun MyBCA.

Hanya saja tangkapan gambar yang dilampirkan hanyalah tampilan depan saja. Diketahui dalam tampilan depan tersebut terdapat nama pemilik rekening, jumlah rekening, serta transaksi terakhir yang sudah dilakukan. "Jasa ini dijual hanya dengan harga USD500 atau sekitar Rp7,5 juta. Pelaku juga melampirkan tampilan ketika login ke enam pemilik rekening," cuit Teguh Aprianto.

Hanya saja biayanya akan sangat berbeda jika profil pemilik akun MyBCA atau nomor rekening merupakan kalangan tertentu. Semakin tinggi status pemilik akun MyBCA maka harganya akan jauh berbeda

Teguh Aprianto mengaku belum memahami modus penawaran layanan tersebut. Pasalnya peretas hanya memberikan akses masuk ke akun MyBCA. Namun pengguna jasa tidak bisa melakukan transaksi apapun. "Bisa masuk bukan berarti bisa melakukan transaksi," cuitnya.

Hanya saja pemberian jasa tersebut tetap merupakan tindak kejahatan. Pasalnya masuk atau mengakses informasi rekening orang tanpa izin melanggara Pasal 32 ayat 3 Undang-undang Informasi dan Transaksi Elektronik (ITE) Nomor 19 tahun 2016.

"Terhadap perbuatan sebagaimana dimaksud pada ayat (1) yang mengakibatkan terbukanya suatu informasi elektronik dan/atau dokumen elektronik yang bersifat rahasia menjadi dapat diakses oleh publik dengan keutuhan data yang tidak sebagaimana mestinya," bunyi Pasal 32 ayat 3 UU ITE Nomor 19 tahun 2016.

Jasa Login myBCA Rp7,5 Juta, BCA Buka Suara

Bank BCA angkat suara perihal viralnya jasa yang menawarkan untuk bisa membuka dan memiliki akses rekening myBCA hanya bermodalkan nama dan nomor rekening.

Tawaran jasa ini viral di media sosial dalam website BreachForums. Adapun tarif untuk jasa ini sebesar USD500 atau sekitar Rp7,5 juta.

BCA sendiri pun membantah tawaran jasa tersebut dan mengatakan bahwa akses myBCA hanya bisa dilakukan oleh nasabah yang bersangkutan. Semua transaksi hanya bisa dilakukan menggunakan ID, password, dan PIN yang dibuat masing-masing nasabah.

"Dapat kami sampaikan bahwa di aplikasi mobile myBCA akses hanya dapat dilakukan dengan menggunakan BCA ID dan password yang dibuat oleh nasabah sendiri. Transaksi finansial hanya dapat dilakukan dengan PIN yang hanya diketahui oleh nasabah," beber Hera Haryn, EVP Corporate Communication & Social Responsibility dalam keterangannya, Kamis (27/7/2023).

Sementara itu, untuk akses website myBCA, Hera mengatakan akses hanya dapat dilakukan dengan menggunakan BCA ID dan password yang dibuat oleh nasabah sendiri. Transaksi finansial hanya dapat dilakukan dengan OTP (One Time Password) dari token KeyBCA.

"Oleh karena itu, maka BCA senantiasa mengimbau nasabah setia untuk selalu berhati-hati terhadap oknum yang mengatasnamakan BCA dan berbagai modus penipuan yang bertujuan untuk mengetahui data nasabah.

Hera juga mengingatkan jangan pernah nasabah membagikan data pribadi perbankan yang bersifat rahasia seperti BCA ID, password, nomor kartu ATM, PIN, dan OTP kepada siapapun.

Di samping itu, BCA senantiasa melakukan pengamanan data dengan menerapkan strategi dan standar keamanan secara berlapis serta mitigasi risiko yang diperlukan untuk menjaga keamanan data dan transaksi digital nasabah.

"Seluruh strategi dan penerapan standar keamanan tersebut selalu dievaluasi dan di-update dari waktu ke waktu dengan memperhatikan perkembangan keamanan siber dan transaksi digital," tutup Hera.

Seorang threat actor atau kelompok pelaku kejahatan di dunia maya dengan nama akun @black, menawarkan jasa untuk login atau masuk ke akun bank myBCA apapun hanya dengan modal nama lengkap dan nomor rekening.

Jasa ini diunggah oleh pada situs BreachForums.

Dalam forum tersebut, ia menawarkan jasanya dengan harga 500 dolar AS atau setara Rp7,5 juta.

Harga ini kata dia, tergantung dari seberapa terkenal pemilik akun dan seberapa besar uang yang mereka miliki.

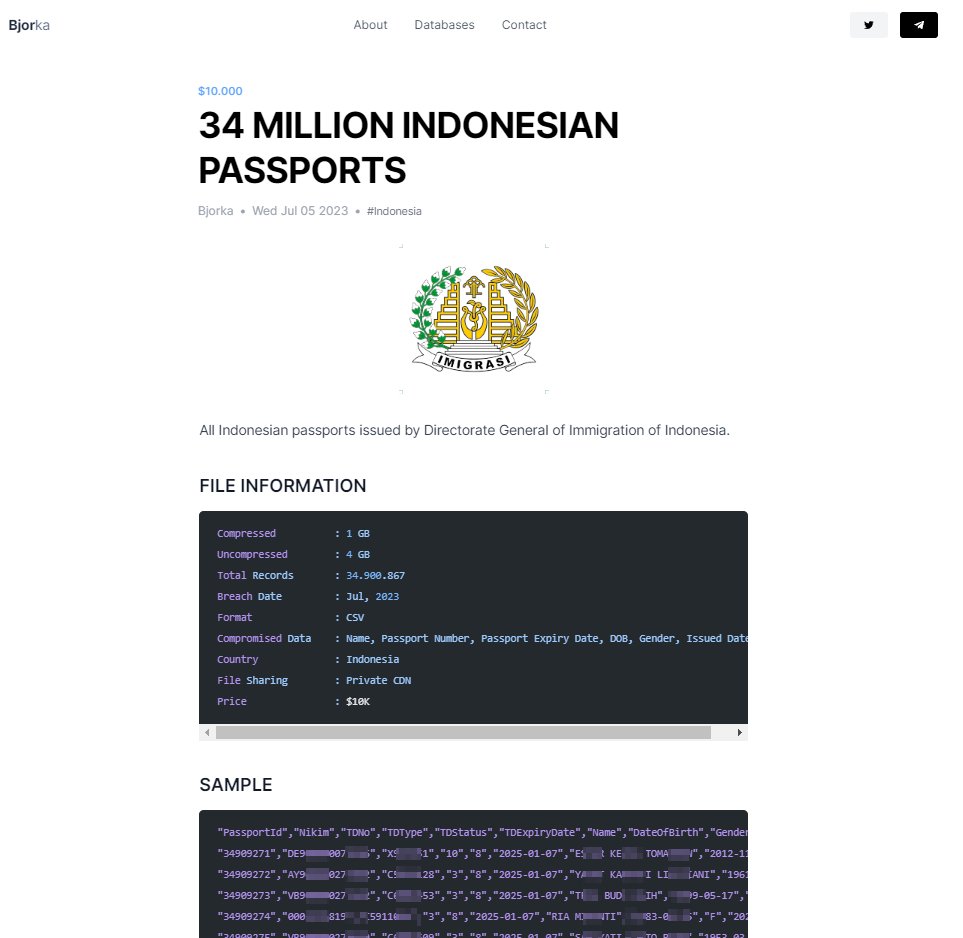

catatan yang bisa diambil dari data yang disebarkan oleh Black.

Pertama, data rekening-rekening myBCA yang diberikan valid dan memiliki kecocokan dengan data yang dikelola oleh bank.

Kedua, ada nasabah yang belum pernah mengakses akun myBCAnya sejak November 2022 dan akun tersebut berhasil diakses dan ditampilkan.

Ketiga, data yang berhasil diakses peretas adalah data kredensial myBCA.

Keempat, peretas mengklaim menggunakan piranti lunak tersembunyi pada sistem bank, jika klaim ini benar maka ia memiliki akses trojan pada sistem bank.

Kelima, ada kemungkinan peretas memiliki cukup banyak database kredensial myBCA.

REFERENCES BY OKEZONE,